Let's talk: +49 (0) 228 50431650 | Mail: info@e2security.de

Blog

Neueste Beiträge aus unserem e2 Security Blog

von Radha Mehta

•

09 Nov., 2023

GERMAN: Die nächste Grenze der Cybersicherheit: KI und ML revolutionieren die Cybersicherheit, indem sie intelligentere Verteidigungsmaßnahmen und adaptives Lernen ermöglichen. Diese Technologien verbessern die Erkennung von Bedrohungen und die Effizienz der Reaktion. Neue Herausforderungen wie feindliche Angriffe erfordern jedoch eine Mischung aus neuen und traditionellen Sicherheitsansätzen.

von Radha Mehta

•

12 Okt., 2023

GERMAN: In einer Zeit, in der sich Cyber-Bedrohungen in einem noch nie dagewesenen Tempo weiterentwickeln, ist die Notwendigkeit robuster Sicherheitsmaßnahmen unübersehbar. Da Unternehmen ihren digitalen Fußabdruck immer weiter ausdehnen, wird es immer schwieriger, einen engen Sicherheitsrahmen aufrechtzuerhalten. Die Nachfrage nach zeitnahen und effektiven Penetrationstests ist gestiegen, was zur Konvergenz von maschinellem Lernen und Cybersicherheit geführt hat und eine neue Ära der automatisierten Penetrationstests einläutete.

von Ibrahim Husić & Justin Shabani

•

12 Sept., 2023

GERMAN: In einer zunehmend vernetzten Welt, in der unsere Abhängigkeit von digitalen Systemen stetig wächst, sind wir auch anfälliger für eine dunkle Bedrohung namens Ransomware. Diese bösartige Software hat in den letzten Jahren einen erschreckenden Aufschwung erlebt und richtet erheblichen Schaden an. In diesem Artikel werden wir uns eingehend mit der Welt der Ransomware beschäftigen, ihre Entstehung, ihre Ziele und die Motivationen hinter diesen Cyberangriffen. Die Einführung in Ransomware Ransomware ist eine Art von Schadsoftware, die entwickelt wurde, um den Zugriff auf Computersysteme oder Daten zu blockieren, bis eine Geldsumme (Lösegeld) bezahlt wird. Typischerweise verschlüsselt Ransomware die Dateien des Opfers und fordert die Zahlung in Kryptowährung für den Entschlüsselungsschlüssel. Es ist beängstigend zu wissen, dass Ransomware-Angriffe in den letzten fünf Jahren um 13% gestiegen sind, wobei der durchschnittliche Schaden pro Vorfall bei 1,85 Millionen US-Dollar liegt. Das Ziel der Angreifer: Dateien im Visier Die Ransomware versucht nicht, jede Datei auf dem infizierten System zu verschlüsseln. Stattdessen sucht sie gezielt nach bestimmten Dateitypen, die wahrscheinlich wertvolle Inhalte enthalten. Über 300 Dateierweiterungen sind im Visier, darunter 17 Arten von Mediendateien. Diese gezielte Auswahl ermöglicht es den Angreifern, den maximalen Schaden zu verursachen.

von Justin Shabani

•

14 Aug., 2023

GERMAN: In einer zunehmend vernetzten und globalisierten Welt wird die grenzüberschreitende Übermittlung personenbezogener Daten zu einem alltäglichen Phänomen und, was noch wichtiger ist, zu einer Geduldsprobe. Obwohl dieser Trend es vielen Organisationen ermöglicht, ihre Reichweite zu vergrößern und ihre Kunden besser zu bedienen, gibt es auch Bedenken hinsichtlich des Schutzes personenbezogener Daten in Drittländern. Unter Datenübermittlung in Drittländer versteht man die Übermittlung personenbezogener Daten von einem Land in ein anderes, das nicht der Europäischen Union (EU) angehört. Dabei ist zu beachten, dass in einigen Drittländern nicht die gleichen Datenschutzgesetze und -standards gelten wie in der EU, was ein erhöhtes Risiko für den Schutz personenbezogener Daten bedeutet. Dies ist besonders wichtig, wenn es um sensible Daten wie Finanzdaten, Gesundheitsdaten oder persönliche Identifikationsnummern geht. Ein Datenverlust oder eine Datenschutzverletzung in einem Drittland kann für die betroffenen Personen und Unternehmen schwerwiegende Folgen haben. Welche Risiken gibt es bei der Datenübermittlung in Drittländer? Probleme mit dem Datenschutz: Wenn im Empfängerland kein gleichwertiges Datenschutzniveau besteht, kann dies zu größeren Risiken führen, z. B. unzureichender Datenschutz Datenverlust: Daten können während der Übermittlung verloren gehen. Dies kann durch technische Probleme oder menschliches Versagen verursacht werden. Datenmissbrauch: Daten können im Empfängerland missbraucht werden, u. a. durch unbefugten Zugriff oder Datendiebstahl Glücklicherweise gibt es einige Schritte, die Unternehmen unternehmen können, um die Risiken zu minimieren und ihre Datenübertragungen sicher zu halten. Zunächst sollten sie eine umfassende Datenschutz- und Sicherheitsstrategie entwickeln, die auch den Schutz personenbezogener Daten in Drittländern umfasst. Bitte beachten Sie an dieser Stelle, dass es sich hierbei nicht um obligatorische Maßnahmen handelt, sondern lediglich um Empfehlungen: Eine gründliche Überprüfung des Datenschutzniveaus in Drittländern , in die Daten übertragen werden sollen, z. B. durch folgende Ansätze: Überprüfung der Datenschutzgesetze Überprüfung internationaler Konventionen Überprüfung der tatsächlichen Verfahren und Techniken des Landes zur Sicherung personenbezogener Daten Überprüfung der Aufsichtsbehörden Überprüfung des Ansehens des Landes Einsatz von Verschlüsselungstechnologien zum Schutz von Daten bei der Übertragung: Symmetrische / Asymmetrische Verschlüsselung Hashing SSL/TLS (Protokoll) und vieles mehr Verwendung von Datenschutzklauseln in Verträgen mit Drittanbietern, um sicherzustellen, dass diese sicher und verantwortungsvoll mit Daten umgehen Regelmäßige Überwachung und Überprüfung von Datenübertragungen , um sicherzustellen, dass sie sicher sind und den Vorschriften entsprechen In welchen Ländern wurde bisher ein "angemessenes Datenschutzniveau" gewährleistet? Artikel 45 (Datenübermittlung auf der Grundlage eines Angemessenheitsbeschlusses) der Datenschutz-Grundverordnung legt fest, dass die Übermittlung von Daten nur zulässig ist, wenn die EU einen Angemessenheitsbeschluss erlassen hat. Dieser Angemessenheitsbeschluss wird nur erteilt, wenn in dem jeweiligen Land ein angemessenes Datenschutzniveau gewährleistet ist. Auszug aus Art. 45, GDPR: "Eine Übermittlung personenbezogener Daten an ein Drittland oder eine internationale Organisation darf vorgenommen werden, wenn die Kommission beschlossen hat, dass das betreffende Drittland, ein Gebiet oder ein oder mehrere spezifische Sektoren in diesem Drittland oder die betreffende internationale Organisation ein angemessenes Schutzniveau bietet. 2Eine solche Datenübermittlung bedarf keiner besonderen Genehmigung." Derzeit besteht ein angemessenes Datenschutzniveau für die folgenden Länder (Stand: Januar 2022): Andorra Argentinien Färöer Inseln Großbritannien (vorerst bis zum 28.06.2025) Guernsey Israel Isle of Man Japan Jersey Kanada (nur kommerzielle Organisationen) neuseeland Schweiz Südkorea Uruguay Die Übermittlung von Daten in Drittländer stellt eine Herausforderung dar, ist aber oft unvermeidlich, um einen effizienten Geschäftsbetrieb zu gewährleisten. Es ist jedoch wichtig, die Risiken zu kennen und geeignete Maßnahmen zu ergreifen, um diese Risiken zu minimieren. Wenn Sie die richtigen Maßnahmen ergreifen, können Sie sicherstellen, dass die Datenübermittlung in Drittländer sicher und rechtskonform ist. Denken Sie daran, dass Ihr Unternehmen für den Schutz der von Ihnen übertragenen Daten verantwortlich ist, und es liegt in Ihrer Verantwortung, die Risiken zu minimieren und sicherzustellen, dass personenbezogene Daten angemessen geschützt sind. Als e2 Security unterstützen wir Sie gerne bei der Datenübermittlung in Drittländer und stehen Ihnen jederzeit für Fragen und Anliegen zur Verfügung. Kontaktieren Sie uns einfach direkt!

von Justin Shabani

•

25 Mai, 2023

Vor fünf Jahren trat die Datenschutzgrundverordnung (DSGVO) in Kraft und hinterließ einen nachhaltigen Einfluss auf die Unternehmenswelt. Die DSGVO revolutionierte den Umgang von Unternehmen mit personenbezogenen Daten und brachte zahlreiche positive Veränderungen mit sich. In diesem Artikel werden wir betrachten, wie die DSGVO Unternehmen verändert hat und welche Vorteile sie bietet. Tauchen wir ein!

von Andreas Flegel

•

02 Mai, 2023

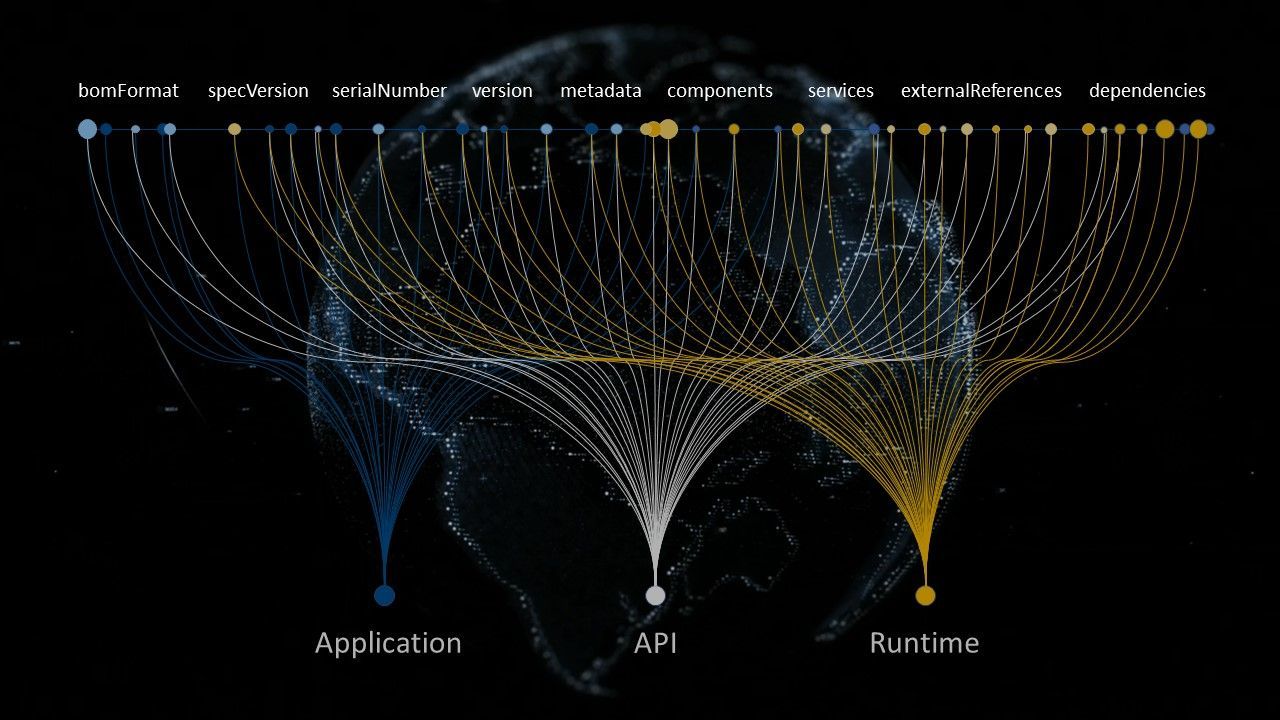

GERMAN: Der neue Trend in der Softwareentwicklung heißt SBOM (Software Bill Of Materials) und bringt Licht ins Dunkel von Open-Source-Software oder Anwendungen von Drittanbietern. Hohe Transparenz bietet der Cybersecurity enorme Vorteile – kein Wunder also, dass die US-Regierung SBOM als Teil der neuen National Cybersecurity Strategy bereits eingefordert hat. SBOM: der Detektiv im System SBOM steht für "Software Bill of Materials" und ist eine Anwendung, die eine vollständige Liste aller Komponenten und Abhängigkeiten einer Softwareanwendung liefert. Es identifiziert und listet alle Komponenten, Bibliotheken und Frameworks von Drittanbietern und Open-Source-Software auf, aus denen die Software besteht. Die SBOM liefert detaillierte Informationen über Herkunft, Version und Lizenzierung jeder Softwarekomponente sowie reportet über bekannte Schwachstellen oder Sicherheitsprobleme. Diese Informationen sind für Entwickler, Sicherheitsexperten und andere Beteiligte unerlässlich, um die Zusammensetzung der Software zu verstehen und ihr Risikoprofil zu bewerten. Sicherheit durch programmierte Transparenz Die SBOM ist besonders wichtig für die Verwaltung der Sicherheit und Einhaltung der Vorschriften in Software-Lieferketten. Durch ein klares Verständnis und Transparenz der in einer Anwendung verwendeten Softwarekomponenten können Unternehmen potenzielle Sicherheitsschwachstellen oder Konformitätsprobleme rechtzeitig erkennen und beheben. Darüber hinaus kann die SBOM verwendet werden, um Softwareänderungen und -aktualisierungen zu verfolgen, was für die Aufrechterhaltung der Integrität und Stabilität der Software im Laufe der Zeit unerlässlich ist. In Sachen Security Schritt halten Angenommen, ein Unternehmen hat eine Webanwendung entwickelt, die verschiedene Komponenten von Drittanbietern wie etwa Bibliotheken und Frameworks verwendet. Das Unternehmen möchte sicherstellen, dass seine Anwendung sicher ist und den Industriestandards entspricht. Um etwaige Schwachstellen in der Software zu ermitteln, erstellt die IT eine SBOM, in der alle in der Anwendung verwendeten Komponenten einschließlich ihrer Versionsnummern und Lizenzinformationen aufgeführt sind. Diese Liste wird anschließend mit bekannten Schwachstellendatenbanken verglichen, um potenzielle Sicherheitsprobleme zu ermitteln. Werden diese Schwachstellen identifiziert, können diese durch geeignete, sichere Alternativen ersetzt werden. Clou der Sache ist, dass die Sicherheitslücke just-in-time auffällt und behoben wird, also nicht erst dann, wenn das Kind bereits in den Brunnen gefallen ist. Diese Art von vorrauschauendem Risikomanagement in der Software-Supply-Chain senkt entscheidend die Gefahr von Cyberattacken, identifiziert Schwachstellen und sorgt für die Einhaltung von Lizenzbestimmungen. Durch die Bereitstellung detaillierter Informationen über die in der Anwendung verwendeten Softwarekomponenten können SBOMs Unternehmen dabei helfen, fundierte Entscheidungen zu treffen und die notwendigen Maßnahmen zu ergreifen, um die Softwarequalität, Sicherheit und Compliance zu verbessern. Was Sie jetzt tun können! Um Ihr Unternehmen zukunftssicher aufzustellen, sollten Sie jetzt dafür sorgen, dass Sie den aktuellen Regulierungen für die Software-Supply-Chain entsprechen. Eine, allen Mindestanforderungen genügende, SBOM stellt ein solides Fundament für Compliance-Anforderungen, rechtliche Fragestellungen zu Lizenzen und Schwachstellen-Analyse und Cybersecurity dar. Gern unterstützen wir Sie in der Umsetzung dieser Anforderungen.

von Dejan Tepes

•

23 März, 2023

GERMAN: Anfällige und veraltete Komponenten sind ein großes Sicherheitsproblem für Unternehmen jeder Größe. Diese Komponenten, die von Software-Bibliotheken und -Frameworks bis hin zu Hardware-Geräten und Firmware reichen können, können von Angreifern leicht ausgenutzt werden, um sich Zugang zu sensiblen Informationen zu verschaffen oder den Betrieb zu stören. Eine der größten Herausforderungen bei anfälligen und veralteten Komponenten besteht darin, dass sie für Unternehmen oft nicht sofort sichtbar sind. Diese Komponenten können tief in der IT-Infrastruktur eines Unternehmens verborgen sein und werden möglicherweise nicht regelmäßig überwacht oder aktualisiert. Infolgedessen können sie über lange Zeiträume hinweg anfällig bleiben und Angreifern einen potenziellen Einstiegspunkt bieten. Eine der wichtigsten Methoden, mit denen Angreifer anfällige und veraltete Komponenten ausnutzen, sind bekannte Sicherheitslücken. Wenn eine Sicherheitslücke in einer bestimmten Komponente entdeckt wird, erstellen und verbreiten Angreifer häufig Exploit-Code, der auf diese Sicherheitslücke abzielt. Wenn ein Unternehmen eine veraltete Version der fraglichen Komponente verwendet, ist es möglicherweise anfällig für den Exploit. Eine weitere Möglichkeit für Angreifer, anfällige und veraltete Komponenten auszunutzen, sind so genannte "Zero-Day"-Schwachstellen. Dabei handelt es sich um Schwachstellen, die dem Entwickler der Komponente nicht bekannt sind und für die es daher keine Patches gibt. Da Unternehmen diese Schwachstellen möglicherweise nicht kennen, haben sie auch keine Maßnahmen ergriffen, um sich vor ihnen zu schützen. Um sich vor den Risiken zu schützen, die von anfälligen und veralteten Komponenten ausgehen, müssen Unternehmen einen proaktiven Sicherheitsansatz wählen. Dazu gehört die regelmäßige Überwachung der IT-Infrastruktur auf anfällige und veraltete Komponenten und das Ergreifen von Maßnahmen, um sie bei Bedarf zu aktualisieren oder zu ersetzen. Eine Möglichkeit, dies zu tun, ist die Implementierung eines "Software Composition Analysis" (SCA)-Tools, das die IT-Infrastruktur eines Unternehmens automatisch scannt und Komponenten identifiziert, die anfällig oder veraltet sind. Auf diese Weise können Unternehmen schnell und einfach potenzielle Schwachstellen erkennen und Maßnahmen ergreifen, um sie zu beheben, bevor sie von Angreifern ausgenutzt werden können. Neben der Implementierung eines SCA-Tools sollten Unternehmen auch über ein robustes Patch-Management-Verfahren verfügen. Dabei sollten alle Komponenten der IT-Infrastruktur des Unternehmens regelmäßig auf Aktualisierungen und Patches überprüft und angewendet werden. Auf diese Weise wird sichergestellt, dass die Komponenten immer auf dem neuesten Stand sind und dass bekannte Schwachstellen schnell und effizient behoben werden. Durch die regelmäßige Überwachung und Aktualisierung dieser Komponenten können sich Unternehmen vor potenziellen Angriffen schützen und die Sicherheit ihrer IT-Infrastruktur gewährleisten.

von Dejan Tepes

•

07 März, 2023

Security misconfigurations are a common problem that can have serious consequences for organizations of all sizes. Security misconfigurations occur when systems, networks, or software are not configured correctly, leading to vulnerabilities that can be exploited by attackers. One of the biggest challenges with security misconfigurations is that they can be difficult to detect. In many cases, the misconfigurations may not be immediately apparent, and may only become apparent once the system has been deployed and is in use. This means that organizations may be using systems and components that are misconfigured without realizing it, leaving them vulnerable to attack. There are many different ways in which security misconfigurations can occur. Some common examples include: Default or weak passwords: This occurs when systems or components are not configured to use strong, unique passwords, or when default passwords are not changed after installation. This can make it easy for attackers to gain access to systems and networks. Insecure network configuration: This occurs when networks are not configured securely, allowing attackers to easily gain access to sensitive data and systems. This can include issues such as open ports, weak encryption, or inadequate access controls. Unpatched software: This occurs when software is not regularly updated with the latest patches and security fixes. This can leave systems and components vulnerable to known vulnerabilities that have been exploited by attackers. Misconfigured access controls: This occurs when access controls are not configured correctly, allowing unauthorized users to access sensitive data or functions. This can include issues such as weak or shared passwords, or insufficient user authentication. To protect against the risks posed by security misconfigurations, organizations need to adopt a proactive approach to security. This should involve regularly monitoring their systems and components for misconfigurations, and taking steps to remediate any issues that are identified. In addition, organizations should also implement robust security protocols and standards, and ensure that all systems and components are configured in accordance with these standards. This will help to ensure that systems and components are secure by design, and that any potential misconfigurations are identified and addressed before they can be exploited by attackers. Overall, security misconfigurations are a common problem that can have serious consequences for organizations. By taking a proactive approach to security, and implementing robust security protocols and standards, organizations can help to protect themselves against potential cyber threats and ensure the security of their systems and components.

von Dejan Tepes

•

13 Feb., 2023

Insecure design is a major concern for organizations of all sizes, as it can leave them vulnerable to a wide range of cyber threats. Insecure design refers to the practice of designing systems, networks, and software in a way that does not adequately protect against potential security vulnerabilities. One of the biggest challenges with insecure design is that it can be difficult to detect. In many cases, the insecure design of a system or component may not be immediately apparent, and may only become apparent once the system has been deployed and is in use. This means that organizations may be using systems and components that are insecure without realizing it, leaving them vulnerable to attack. There are many different ways in which insecure design can manifest itself. Some common examples include: Lack of input validation: This occurs when a system or component does not adequately validate user input, allowing attackers to submit malicious data that can be used to compromise the system. Inadequate authentication and access controls: This occurs when a system or component does not have sufficient controls in place to ensure that only authorized users can access sensitive data or functions. Insufficient encryption: This occurs when a system or component does not use strong encryption to protect sensitive data, leaving it vulnerable to interception and exploitation by attackers. Weak password policies: This occurs when a system or component does not have strong password policies in place, allowing users to choose weak and easily guessable passwords. To protect against the risks posed by insecure design, organizations need to take a proactive approach to security. This should involve conducting regular security assessments of their systems and components, and identifying any potential vulnerabilities. In addition, organizations should also implement robust security protocols and standards, and ensure that all systems and components are designed in accordance with these standards. This will help to ensure that systems and components are secure by design, and that any potential vulnerabilities are identified and addressed before they can be exploited by attackers. By taking a proactive approach to security, and implementing robust security protocols and standards, organizations can help to protect themselves against potential cyber threats and ensure the security of their systems and components.

Let's talk.

Do you have any questions?

The experts at e2 Security will be happy to help you.

We are looking forward to your message!

e2 Security

Wir treiben die digitale Transformation voran, indem wir Cybersicherheit direkt in die Wertschöpfungskette Ihres Unternehmens integrieren.